Webセキュリティ界隈で有名な徳丸さん監修の「ウェブセキュリティ実務知識試験 (通称: 徳丸実務試験)」に合格しました 🎉

ウェブセキュリティ実務知識試験

ウェブセキュリティ実務知識試験 (通称: 徳丸実務試験) は一般社団法人BOSS-CON JAPAN PHP技術者認定機構が主催する、安全なWebアプリケーションを作っていく上で必要な知識を有していることの認定試験。Webセキュリティにおいて定番と言える「安全なWebアプリケーションの作り方」が指定教材となっており、かつその著者の徳丸さんが試験の監修をしているらしい。

今回自分が受験したのは2/7に開催された記念すべき1回目の試験。

1回目ということもあって過去問とか先人の体験記は存在しないのでワクワクドキドキ。

受験の動機

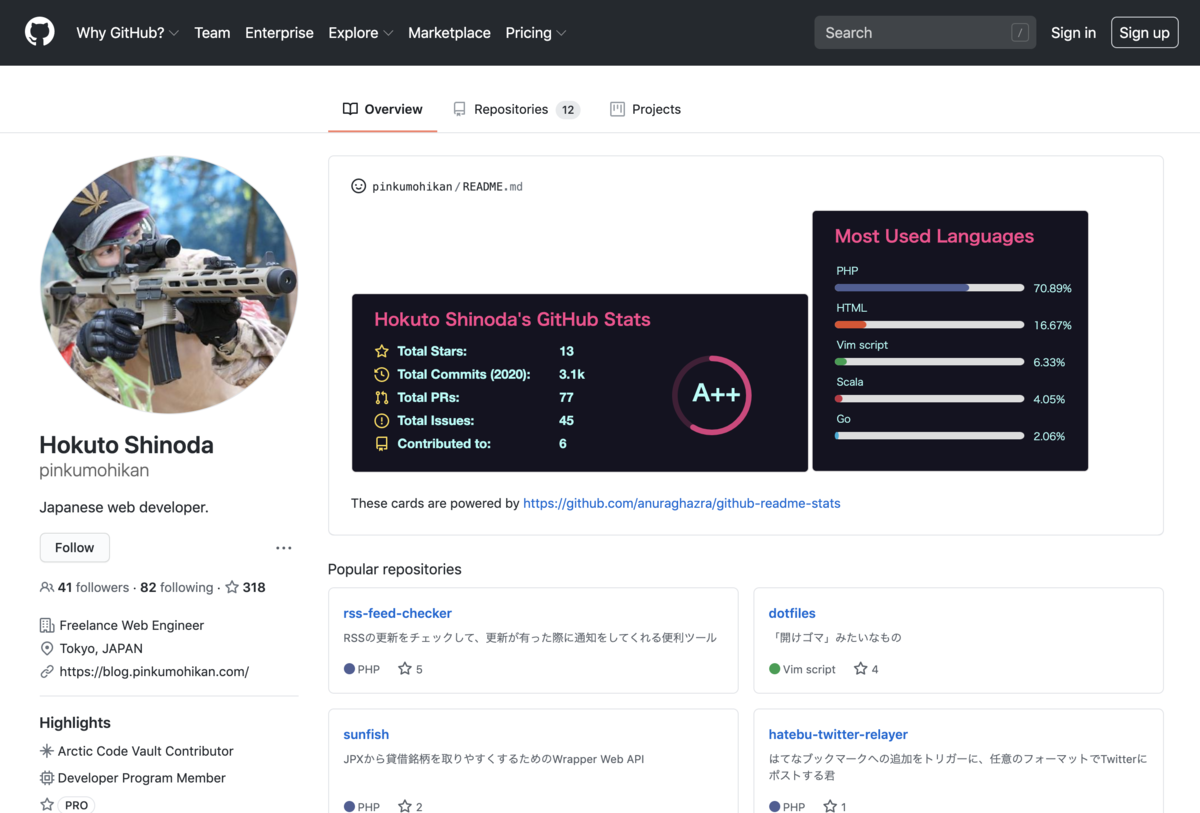

自分はWebアプリケーションを開発・保守することでご飯を食べているのでWebセキュリティについても職責の範囲。受験勉強を通じてWebセキュリティについて改めて勉強したかった。

あとは合格すれば単純に能力の証明になって転職等の文脈で1mmぐらいは役立つのではという淡い期待、そして何より第一号合格者という響きがカッコいい。

この辺は過去に「ウェブセキュリティ基礎試験 (通称: 徳丸基礎試験)」を受験したときから変わっていない。

試験対策

参考書は指定教材の徳丸本のほか、読書会をやったことがある徳丸赤本も再度読んだ。

勉強法はひらすら通読して「良く分からなかったところ」「学びがあったところ」に付箋を貼り、一通り読み終わったら付箋の有るところを重点的に再度読み直す、というもの。良く分からないトピックは個別にググったり、それによる被害事例を調べたりもした。

今回の受験に当たって費やした勉強時間はだいたい2 - 30時間ぐらい。徳丸本を2週くらい + 付箋つけたところをさらに2 - 3週ぐらい読んだ。

試験当日

試験開始の約2時間前に試験会場のコワーキングスペースへ到着。ショートタイムのドロップインで最後の試験対策をした。

試験直後の手応えは4ヶ月前なので正直あまり覚えてなかったけど、Evernoteに日記が残っていた。

これは自分の経験則だけど、不安な問題は正答率50%、解けたと思う問題は正答率90%で数えると大体それっぽい正答数が出る。

試験結果

やったぜ#徳丸試験 #徳丸実務試験 pic.twitter.com/pV8IR06fhH

— ぴんくもひかん (@pinkumohikan) 2021年6月9日

合格です、やったー🎉

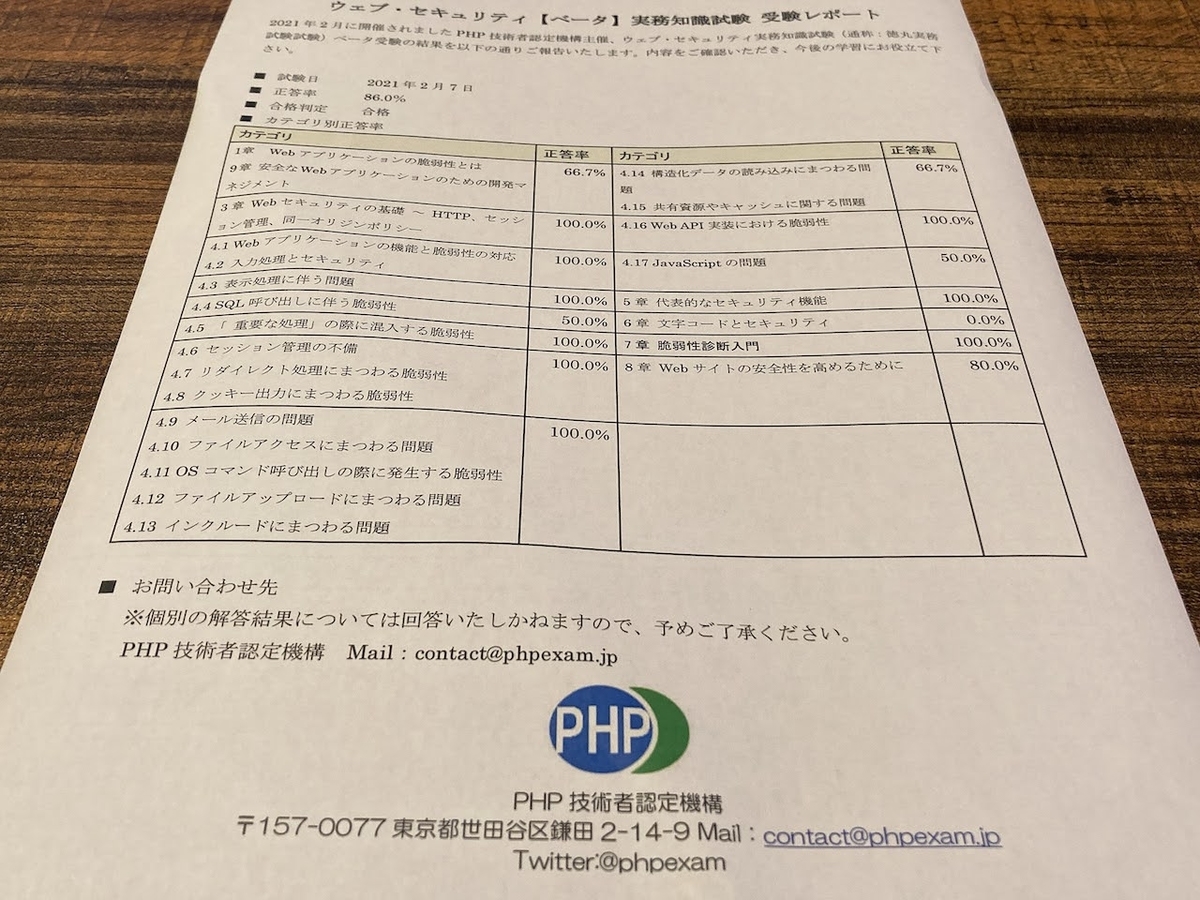

ただ正答率は86%というなんとも微妙な数字。悪くはないけどある程度間違えてますね、的な。ていうか、正答率85%を予想していたのでほぼドンピシャでワロタw

カテゴリごとの正答率が「受験レポート」で見えるので正答率が低かったところは別途復習をしておきたい。

文字コードの辺りは確かに苦手意識あるけどそれにしても正当率0%は笑うw(笑えない)

感想

とりあえず合格してよかった〜。 割としっかり試験対策はしていたし手応え的にも合格はしてるだろうと思っていたけど、万が一ということもあり得るので結果が届くまでドキドキだった。

試験の難易度としては、前回受験した「ウェブセキュリティ基礎試験 (通称: 徳丸基礎試験)」よりは確かに難易度が上がっていそうに思った。 とは言え突飛な問題は出なかったのでしっかりと勉強していれば合格できそう。

余談

個人的には知識よりも技能を測る試験があると面白いなと思う。お題となるWebアプリケーションに潜む脆弱性を見つけ対策する、みたいな試験を是非企画して欲しいところ。「知っている」ことにももちろん価値はあるけど、「知っている」と「使える」には大きな隔たりがあると思うので。

たじーさんが紹介してたOFFENSIVE Security WEB-300とやらがそれっぽい?(立ちはだかる英語の壁)